एडमिरल ग्रेस हॉपर के इस उद्धरण को देखें

“द्वितीय विश्व युद्ध से पहले जीवन सरल था। उसके बाद हमारे पास सिस्टम थे ”

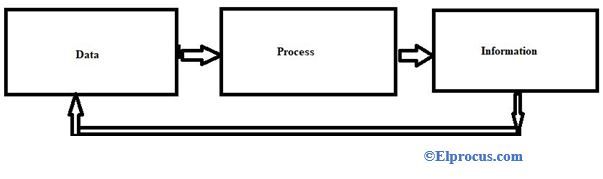

तो, वास्तव में इसका क्या मतलब है? सिस्टम के आविष्कार के साथ (कंप्यूटर सिस्टम) नेटवर्किंग की विभिन्न आवश्यकताओं के लिए वृद्धि हुई, और नेटवर्किंग के साथ डेटा साझा करने का विचार आया। आज वैश्वीकरण के इस युग में, सूचना प्रौद्योगिकी के विकास के साथ-साथ हैकिंग उपकरणों के उपयोग और विकास में आसानी के साथ, महत्वपूर्ण डेटा की सुरक्षा की आवश्यकता है। फ़ायरवॉल यह प्रदान कर सकता है, लेकिन वे किसी भी हमले के व्यवस्थापक को कभी भी सतर्क नहीं करते हैं। जहां एक अलग प्रणाली की आवश्यकता होती है - एक प्रकार की पहचान प्रणाली।

उपरोक्त समस्या के लिए एक घुसपैठ जांच प्रणाली एक आवश्यक समाधान है। यह आपके घर या किसी भी संगठन में एक बर्गलर अलार्म सिस्टम के समान है जो किसी भी अवांछित हस्तक्षेप की उपस्थिति का पता लगाता है और सिस्टम प्रशासक को सचेत करता है।

यह एक प्रकार का सॉफ्टवेयर है जो स्वचालित रूप से प्रशासकों को सावधान करने के लिए डिज़ाइन किया गया है जब कोई भी दुर्भावनापूर्ण गतिविधियों का उपयोग करके सिस्टम के माध्यम से उल्लंघन करने की कोशिश कर रहा है।

अब एक के बारे में पता करने से पहले अतिक्रमण संसूचन प्रणाली , हमें फायरवॉल के बारे में संक्षिप्त जानकारी दें।

फायरवॉल सॉफ्टवेयर प्रोग्राम या हार्डवेयर डिवाइस हैं जिनका उपयोग सिस्टम या नेटवर्क पर किसी भी दुर्भावनापूर्ण हमले को रोकने के लिए किया जा सकता है। वे मूल रूप से फिल्टर के रूप में कार्य करते हैं जो किसी भी प्रकार की जानकारी को अवरुद्ध करते हैं जो सिस्टम या नेटवर्क के लिए खतरा पैदा कर सकते हैं। वे आने वाले पैकेट की कुछ सामग्रियों की निगरानी कर सकते हैं या पूरे पैकेट की निगरानी कर सकते हैं।

घुसपैठ जांच प्रणाली का वर्गीकरण:

आईडीएस सुरक्षा के प्रकारों के आधार पर:

- नेटवर्क घुसपैठ का पता लगाने की प्रणाली : यह प्रणाली ट्रैफ़िक के लगातार विश्लेषण और लाइब्रेरी में ज्ञात हमलों के साथ तुलना करके व्यक्तिगत नेटवर्क या सबनेट पर ट्रैफ़िक की निगरानी करती है। यदि किसी हमले का पता चला है, तो सिस्टम व्यवस्थापक को एक अलर्ट भेजा जाता है। यह ज्यादातर नेटवर्क में महत्वपूर्ण बिंदुओं पर रखा जाता है ताकि यह नेटवर्क पर विभिन्न उपकरणों से आने-जाने वाले ट्रैफ़िक पर नज़र रख सके। आईडीएस को नेटवर्क सीमा के साथ या नेटवर्क और सर्वर के बीच रखा जाता है। इस प्रणाली का एक फायदा यह है कि इसे प्रत्येक प्रणाली के लिए लोड किए बिना आसानी से और कम लागत पर तैनात किया जा सकता है।

नेटवर्क घुसपैठ का पता लगाने की प्रणाली

- मेजबान घुसपैठ का पता लगाने प्रणाली : ऐसी प्रणाली व्यक्तिगत प्रणालियों पर काम करती है जहां सिस्टम का नेटवर्क कनेक्शन, यानी इनकमिंग और आउटगोइंग पैकेट्स की लगातार निगरानी की जाती है और सिस्टम फाइलों की ऑडिटिंग भी की जाती है और किसी भी विसंगति के मामले में, सिस्टम एडमिनिस्ट्रेटर उसी के बारे में सतर्क रहता है। यह सिस्टम कंप्यूटर के ऑपरेटिंग सिस्टम पर नजर रखता है। IDS कंप्यूटर पर स्थापित है। इस प्रणाली का लाभ यह है कि यह पूरी प्रणाली की सही निगरानी कर सकता है और किसी अन्य हार्डवेयर की स्थापना की आवश्यकता नहीं है।

मेजबान घुसपैठ का पता लगाने प्रणाली

काम करने की विधि के आधार पर:

- हस्ताक्षर-आधारित घुसपैठ का पता लगाने की प्रणाली : यह प्रणाली मिलान के सिद्धांत पर काम करती है। डेटा का विश्लेषण और ज्ञात हमलों के हस्ताक्षर की तुलना में किया जाता है। किसी भी मिलान के मामले में, एक अलर्ट जारी किया जाता है। इस प्रणाली का एक फायदा यह है कि इसमें उपयोगकर्ता द्वारा समझे जाने वाले अधिक सटीकता और मानक अलार्म हैं।

हस्ताक्षर-आधारित घुसपैठ का पता लगाने की प्रणाली

- विसंगति-आधारित घुसपैठ का पता लगाने की प्रणाली : इसमें सामान्य नेटवर्क ट्रैफ़िक का एक सांख्यिकीय मॉडल होता है जिसमें उपयोग की जाने वाली बैंडविड्थ, यातायात के लिए परिभाषित प्रोटोकॉल, पोर्ट और नेटवर्क का हिस्सा होने वाले डिवाइस शामिल होते हैं। यह नियमित रूप से नेटवर्क ट्रैफ़िक पर नज़र रखता है और इसकी तुलना सांख्यिकीय मॉडल से करता है। किसी भी विसंगति या विसंगति के मामले में, प्रशासक सतर्क है। इस प्रणाली का एक फायदा यह है कि इससे नए और अनोखे हमलों का पता लगाया जा सकता है।

विसंगति-आधारित घुसपैठ का पता लगाने की प्रणाली

उनके कामकाज के आधार पर:

- निष्क्रिय घुसपैठ जांच प्रणाली : यह बस मालवेयर ऑपरेशन का पता लगाता है और सिस्टम या नेटवर्क एडमिनिस्ट्रेटर को अलर्ट जारी करता है। (जो हम अब तक देख रहे हैं!) आवश्यक कार्रवाई तब प्रशासक द्वारा की जाती है।

निष्क्रिय घुसपैठ जांच प्रणाली

- प्रतिक्रियाशील घुसपैठ का पता लगाने की प्रणाली : यह न केवल खतरे का पता लगाता है बल्कि संदिग्ध कनेक्शन को रीसेट करके विशिष्ट कार्रवाई करता है या संदिग्ध स्रोत से नेटवर्क ट्रैफ़िक को अवरुद्ध करता है। इसे घुसपैठ रोकथाम प्रणाली के रूप में भी जाना जाता है।

घुसपैठ पहचान प्रणाली की विशिष्ट विशेषताएं:

- यह उपयोगकर्ता और सिस्टम की गतिविधियों की निगरानी और विश्लेषण करता है।

- यह सिस्टम फ़ाइलों और अन्य कॉन्फ़िगरेशन और ऑपरेटिंग सिस्टम की ऑडिटिंग करता है।

- यह सिस्टम और डेटा फ़ाइलों की अखंडता का आकलन करता है

- यह ज्ञात हमलों के आधार पर पैटर्न का विश्लेषण करता है।

- यह सिस्टम कॉन्फ़िगरेशन में त्रुटियों का पता लगाता है।

- यह पता लगाता है और चेतावनी देता है कि क्या सिस्टम खतरे में है।

फ्री इंट्रूज़न डिटेक्शन सॉफ्टवेयर

स्नॉर्ट इंट्रूज़न डिटेक्शन सिस्टम

सबसे व्यापक रूप से उपयोग किए जाने वाले घुसपैठ डिटेक्शन सॉफ्टवेयर में से एक स्नॉर्ट सॉफ्टवेयर है। यह एक नेटवर्क घुसपैठ है डिटेक्शन सॉफ्टवेयर स्रोत फ़ाइल द्वारा विकसित। यह वास्तविक समय यातायात विश्लेषण और प्रोटोकॉल विश्लेषण, पैटर्न मिलान, और विभिन्न प्रकार के हमलों का पता लगाता है।

स्नॉर्ट इंट्रूज़न डिटेक्शन सिस्टम

एक स्नॉर्ट आधारित घुसपैठ का पता लगाने के सिस्टम में निम्नलिखित घटक होते हैं:

Snort के साथ घुसपैठ पहचान प्रणाली द्वारा Snort IDS के घटक

- एक पैकेट डिकोडर : यह विभिन्न नेटवर्कों से पैकेट लेता है और उन्हें प्रीप्रोसेसिंग या आगे की कार्रवाई के लिए तैयार करता है। यह मूल रूप से आने वाले नेटवर्क पैकेट को डिकोड करता है।

- एक प्रीप्रोसेसर : यह डेटा पैकेटों को तैयार और संशोधित करता है और डेटा पैकेटों की डीफ़्रैग्मेन्टेशन भी करता है, जो टीसीपी स्ट्रीम को डीकोड करता है।

- एक डिटेक्शन इंजन : यह स्नॉर्ट नियमों के आधार पर पैकेट डिटेक्शन करता है। यदि कोई पैकेट नियमों से मेल खाता है, तो उचित कार्रवाई की जाती है, अन्यथा इसे हटा दिया जाता है।

- लॉगिंग और अलर्टिंग सिस्टम : पाया गया पैकेट या तो सिस्टम फ़ाइलों में लॉग होता है या खतरों के मामले में, सिस्टम अलर्ट हो जाता है।

- आउटपुट मॉड्यूल : वे लॉगिंग और अलर्ट सिस्टम से आउटपुट के प्रकार को नियंत्रित करते हैं।

घुसपैठ का पता लगाने के सिस्टम के लाभ

- किसी भी आक्रमण या हमले के लिए नेटवर्क या कंप्यूटर की लगातार निगरानी की जाती है।

- सिस्टम को विशिष्ट ग्राहकों की जरूरतों के अनुसार संशोधित और बदला जा सकता है और सिस्टम और नेटवर्क के लिए बाहर के साथ-साथ आंतरिक खतरों में भी मदद कर सकता है।

- यह प्रभावी रूप से नेटवर्क को किसी भी नुकसान से बचाता है।

- यह एक उपयोगकर्ता के अनुकूल इंटरफेस प्रदान करता है जो आसान सुरक्षा प्रबंधन प्रणाली की अनुमति देता है।

- सिस्टम पर फ़ाइलों और निर्देशिकाओं के किसी भी परिवर्तन को आसानी से पहचाना और रिपोर्ट किया जा सकता है।

घुसपैठ जांच प्रणाली का एकमात्र नुकसान यह है कि वे हमले के स्रोत का पता नहीं लगा सकते हैं और हमले के किसी भी मामले में, वे पूरे नेटवर्क को बंद कर देते हैं। यदि इस अवधारणा या विद्युत और इलेक्ट्रॉनिक परियोजनाओं पर कोई और अधिक प्रश्न नीचे टिप्पणी छोड़ दें।